Marahil ay pamilyar ka sa mga virus ng computer, adware, spyware, at iba pang nakakahamak na mga programa, na itinuturing na banta sa halos lahat. Gayunpaman, ang ibang anyo o klase ng malware (rootkit) ay maaaring ang pinaka-mapanganib sa kanilang lahat. Sa pamamagitan ng "mapanganib," ibig sabihin namin ang antas ng pinsala na maaaring sanhi ng nakakahamak na programa at ang paghihirap na mayroon ang mga gumagamit sa paghanap at pag-alis nito.

Ano ang mga rootkit?

Ang Rootkit ay isang uri ng malware na idinisenyo upang bigyan ang mga hindi pinahintulutang gumagamit na mag-access sa mga computer (o ilang mga application sa computer). Ang mga Rootkit ay nai-program upang manatiling nakatago (wala sa paningin) habang pinapanatili nila ang pribilehiyong pag-access. Matapos makarating ang isang rootkit sa loob ng isang computer, madali itong maskara ang pagkakaroon nito, at malamang na hindi ito mapansin ng mga gumagamit.

Paano makakasama ang isang rootkit sa isang PC?

Mahalaga, sa pamamagitan ng isang rootkit, maaaring makontrol ng mga cybercriminal ang iyong computer. Sa pamamagitan ng isang napakalakas na nakakahamak na programa, maaari nilang pilitin ang iyong PC na gumawa ng anumang bagay. Maaari nilang nakawin ang iyong mga password at iba pang sensitibong impormasyon, subaybayan ang lahat ng mga aktibidad o pagpapatakbo na naisasagawa sa iyong computer, at hindi pinagana ang iyong program sa seguridad.

Dahil sa mga kamangha-manghang kakayahan ng mga rootkits upang mag-hijack o maglagay ng mga application ng seguridad, medyo mahirap makita o harapin ang mga ito, kahit na higit sa average na nakakahamak na programa. Ang mga Rootkit ay maaaring umiiral o mapatakbo sa mga computer sa loob ng mahabang panahon habang iniiwas ang pagtuklas at paggawa ng malaking pinsala.

Minsan, kapag ang mga advanced na rootkit ay pinaglalaruan, ang mga gumagamit ay natira na walang pagpipilian ngunit tanggalin ang lahat sa kanilang computer at simulang muli - kung nais nilang matanggal ang mga nakakahamak na programa.

Ang bawat malware ba ay isang rootkit?

Kung mayroon man, isang maliit na bahagi lamang ng malware ang mga rootkit. Kung ihahambing sa iba pang mga nakakahamak na programa, ang mga rootkit ay mas advanced sa mga tuntunin ng disenyo at pagprograma. Ang Rootkit ay maaaring gumawa ng higit pa kaysa sa average na malware.

Kung pupunta kami sa pamamagitan ng mahigpit na mga teknikal na kahulugan, kung gayon ang isang rootkit ay hindi eksaktong isang form o uri ng nakakahamak na programa. Ang mga Rootkit ay tumutugma lamang sa proseso na ginamit upang mag-deploy ng malware sa isang target (karaniwang isang tukoy na computer o indibidwal o organisasyon). Maunawaan, dahil ang mga rootkit ay madalas na pop up sa balita tungkol sa cyberattacks o mga pag-hack, ang term ay dumating upang magdala ng isang negatibong konotasyon.

Upang maging patas, ang mga rootkit ay tumatakbo nang katulad sa malware. Gusto nilang gumana nang walang mga paghihigpit sa computer ng mga biktima; hindi nila nais na kilalanin ang mga utility na makahanap o makahanap ng mga ito; karaniwang sinusubukan nilang magnakaw ng mga bagay-bagay mula sa target na computer. Sa huli, ang mga rootkit ay banta. Samakatuwid, dapat silang ma-block (upang pigilan ang kanilang pagpasok sa unang lugar) o makipag-usap (kung natagpuan na nila ang kanilang daan).

Bakit ginagamit o pinili ang mga rootkit?

Gumagamit ang mga Attacker ng mga rootkit para sa maraming layunin, ngunit sa karamihan ng mga oras, sinusubukan nilang gamitin ang mga ito upang mapabuti o mapalawak ang mga stealth na kakayahan sa malware. Sa pagtaas ng nakaw, ang mga nakakahamak na kargamento na naka-deploy sa isang computer ay maaaring manatiling hindi na napansin nang mas matagal habang ang mga hindi magagandang programa ay gumagana upang ma-exfiltrate o alisin ang data mula sa isang network.

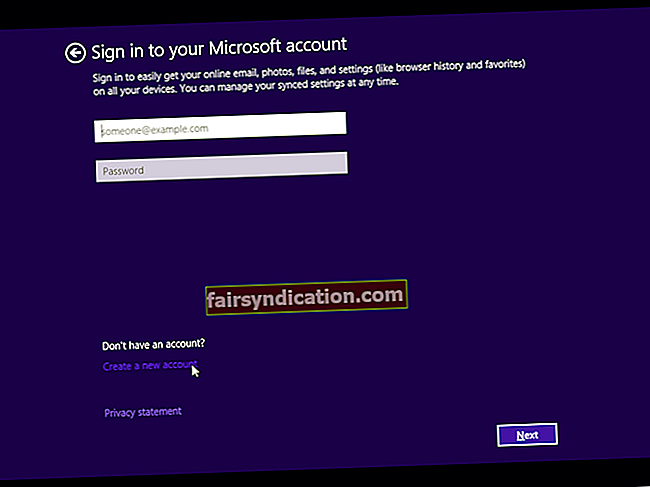

Ang mga Rootkit ay lubos na kapaki-pakinabang sa pagbibigay ng isang maginhawang paraan o platform kung saan ang mga hindi pinahintulutang aktor (hacker o kahit na mga opisyal ng gobyerno) ay makakakuha ng pag-access sa likod ng mga system. Karaniwang nakakamit ng mga Rootkit ang layuning inilarawan dito sa pamamagitan ng pagwawasak ng mga mekanismo ng pag-login upang pilitin ang mga computer na bigyan sila ng lihim na pag-access sa pag-login para sa isa pang indibidwal.

Maaari ding i-deploy ang mga Rootkit upang makompromiso o mapuspos ang isang computer upang hayaan ang mananalakay na makontrol at magamit ang aparato bilang isang tool upang maisagawa ang ilang mga gawain. Halimbawa, ang mga hacker ay nagta-target ng mga aparato na may mga rootkit at ginagamit ang mga ito bilang mga bot para sa pag-atake ng DDoS (Distraced Denial of Service). Sa ganitong senaryo, kung ang mapagkukunan ng DDoS ay kailanman napansin at masusundan, hahantong ito sa nakompromiso na computer (ang biktima) sa halip na ang totoong responsable sa computer (ang umaatake).

Ang mga nakompromiso na computer na lumahok sa mga naturang pag-atake ay karaniwang kilala bilang mga computer ng zombie. Ang pag-atake ng DDoS ay marahil ang tanging masamang bagay na ginagawa ng mga magsasalakay sa mga nakompromiso na computer. Minsan, ginagamit ng mga hacker ang mga computer ng kanilang mga biktima upang magsagawa ng pandaraya sa pag-click o upang ipamahagi ang spam.

Kapansin-pansin, may mga sitwasyon kung saan ang mga rootkit ay ipinakalat ng mga tagapangasiwa o regular na indibidwal para sa mabubuting layunin, ngunit ang mga halimbawa nito ay napakabihirang. Nakita namin ang mga ulat tungkol sa ilang mga IT team na nagpapatakbo ng mga rootkit sa isang honeypot upang makita o makilala ang mga pag-atake. Sa gayon, sa ganitong paraan, kung magtagumpay sila sa mga gawain, mapahusay nila ang kanilang mga diskarte sa pagtulad at mga aplikasyon sa seguridad. Maaari din silang makakuha ng ilang kaalaman, na maaari nilang mailapat upang mapabuti ang mga aparatong proteksyon laban sa pagnanakaw.

Gayunpaman, kung kailangan mong makitungo sa isang rootkit, ang mga pagkakataon na ang rootkit ay ginagamit laban sa iyo (o iyong mga interes). Samakatuwid, mahalagang malaman mo kung paano makahanap ng nakakahamak na mga programa sa klase na iyon at kung paano ipagtanggol ang iyong sarili (o iyong computer) laban sa kanila.

Mga uri ng rootkit

Mayroong iba't ibang mga form o uri ng mga rootkit. Maaari naming pag-uri-uriin ang mga ito batay sa kanilang mode ng impeksyon at sa antas kung saan sila nagpapatakbo sa mga computer. Kaya, ito ang pinakakaraniwang mga uri ng rootkit:

Rootkit ng Kernel-mode:

Ang mga rootkit ng Kernel-mode ay mga rootkit na idinisenyo upang ipasok ang malware sa kernel ng mga operating system upang baguhin ang pagpapaandar o pag-setup ng OS. Sa pamamagitan ng "kernel," ibig sabihin namin ang gitnang bahagi ng operating system na kumokontrol o nagli-link ng mga pagpapatakbo sa pagitan ng hardware at mga application.

Nahihirapan ang mga umaatake na mag-deploy ng mga kernel-mode rootkit dahil ang mga naturang rootkit ay may posibilidad na mag-crash ng mga system kung nabigo ang ginamit na code. Gayunpaman, kung namamahala sila upang magtagumpay sa paglawak, kung gayon ang mga rootkit ay makakagawa ng hindi kapani-paniwalang pinsala dahil ang mga kernel ay karaniwang nagtataglay ng pinakamataas na antas ng pribilehiyo sa loob ng isang system. Sa madaling salita, sa matagumpay na mga rootkit ng kernel-mode, nakakakuha ng madaling pagsakay sa mga computer ang kanilang mga biktima.

Rootkit ng User-mode:

Ang mga rootkit sa klaseng ito ay ang mga naisakatuparan sa pamamagitan ng pagkilos bilang ordinaryong o regular na mga programa. May posibilidad silang gumana sa parehong kapaligiran kung saan tumatakbo ang mga application. Para sa kadahilanang ito, ang ilang mga eksperto sa seguridad ay tumutukoy sa kanila bilang mga rootkit ng application.

Ang mga rootkit ng User-mode ay mas madaling i-deploy (kaysa sa mga rootkit ng kernel-mode), ngunit may kakayahang mas kaunti sila. Gumagawa sila ng mas kaunting pinsala kaysa sa mga kernel rootkit. Ang mga application ng seguridad, sa teorya, ay mas madali ring makitungo sa mga rootkit ng mode ng gumagamit (kumpara sa ibang mga form o klase ng mga rootkit).

Bootkit (boot rootkit):

Ang Bootkit ay mga rootkit na nagpapalawak o nagpapabuti sa mga kakayahan ng regular na mga rootkit sa pamamagitan ng paghawa sa Master Boot Record. Ang mga maliliit na programa na napapagana sa panahon ng mga pagsisimula ng system ay bumubuo ng Master Boot Record (na kung minsan ay pinaikling MBR). Ang isang bootkit ay karaniwang isang programa na umaatake sa system at gumagana upang palitan ang normal na bootloader ng isang na-hack na bersyon. Ang nasabing isang rootkit ay napapagana kahit bago pa magsimula ang operating system ng isang computer at tumahimik.

Dahil sa mode ng impeksyon ng bootkits, maaaring gamitin ng mga umaatake ang mga ito sa mas paulit-ulit na mga paraan ng pag-atake dahil naka-configure ang mga ito upang tumakbo kapag ang isang system ay dumating (kahit na matapos ang isang defensive reset). Bukod dito, may posibilidad silang manatiling aktibo sa memorya ng system, na isang lokasyon na bihirang mai-scan ng mga aplikasyon ng seguridad o mga pangkat ng IT para sa mga banta.

Rootkit ng memorya:

Ang isang memory rootkit ay isang uri ng rootkit na idinisenyo upang itago sa loob ng RAM ng isang computer (isang akronim para sa Random Access Memory, na kapareho ng bagay bilang pansamantalang memorya). Ang mga rootkit na ito (isang beses sa loob ng memorya) pagkatapos ay gumagana upang maisagawa ang nakakapinsalang mga operasyon sa background (nang hindi nalalaman ng mga gumagamit ang tungkol sa mga ito).

Sa kasamaang palad, ang mga rootkit ng memorya ay may posibilidad na magkaroon ng isang maikling habang-buhay. Maaari lamang silang mabuhay sa RAM ng iyong computer para sa isang sesyon. Kung i-reboot mo ang iyong PC, mawawala ang mga ito - hindi bababa sa, sa teorya, dapat nila. Gayunpaman, sa ilang mga sitwasyon, ang proseso ng pag-restart ay hindi sapat; ang mga gumagamit ay maaaring magtapos sa pagkakaroon ng paggawa ng ilang trabaho upang mapupuksa ang mga rootkit ng memorya.

Hardwarekit o firmware rootkit:

Nakuha ng hardware o firmware rootkit ang kanilang pangalan mula sa lugar na naka-install sila sa mga computer.

Ang mga rootkit na ito ay kilala upang samantalahin ang software na naka-embed sa firmware sa mga system. Ang firmware ay tumutukoy sa espesyal na klase ng programa na nagbibigay ng kontrol o mga tagubilin sa isang mababang antas para sa tukoy na hardware (o aparato). Halimbawa, ang iyong laptop ay may firmware (karaniwang ang BIOS) na na-load dito ng tagagawa nito. Ang iyong router ay mayroon ding firmware.

Dahil ang mga rootkit ng firmware ay maaaring mayroon sa mga aparato tulad ng mga router at drive, maaari silang manatiling nakatago nang napakatagal - dahil ang mga aparatong hardware na iyon ay bihirang suriin o siyasatin para sa integridad ng code (kung naka-check pa man sila. Kung nahawahan ng mga hacker ang iyong router o nagmaneho gamit ang isang rootkit, magagawa nilang hadlangan ang data na dumadaloy sa pamamagitan ng aparato.

Paano manatiling ligtas mula sa mga rootkit (mga tip para sa mga gumagamit)

Kahit na ang pinakamahusay na mga programa sa seguridad ay nagpupumiglas pa rin laban sa mga rootkit, kaya mas mabuti na gawin mo ang anumang kinakailangan upang maiwasan ang pagpasok ng mga rootkit sa iyong computer. Hindi gano kahirap manatiling ligtas.

Kung mananatili ka sa pinakamahusay na mga kasanayan sa seguridad, kung gayon ang mga pagkakataon na mahawahan ang iyong computer ng isang rootkit ay mabawasan nang malaki. Narito ang ilan sa mga ito:

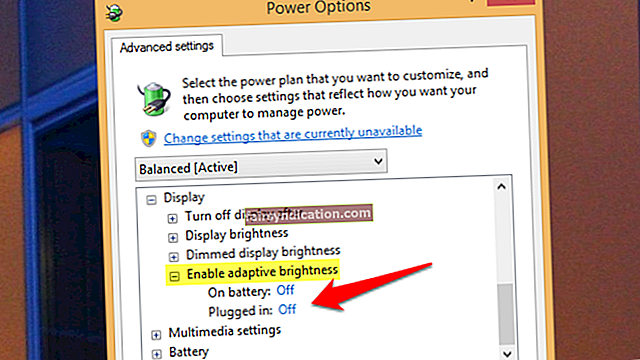

I-download at i-install ang lahat ng mga pag-update:

Hindi mo lang kayang balewalain ang mga update para sa anumang bagay. Oo, naiintindihan namin na ang mga pag-update sa mga application ay maaaring nakakainis at ang mga pag-update sa pagbuo ng iyong operating system ay maaaring maging nakakagambala, ngunit hindi mo magagawa nang wala sila. Ang pagpapanatiling naka-update sa iyong mga programa at OS ay nagsisiguro na makakakuha ka ng mga patch sa mga butas sa seguridad o kahinaan na sinasamantala ng mga umaatake upang mag-injection ng mga rootkit sa iyong computer. Kung ang mga butas at kahinaan ay magsara, ang iyong PC ay magiging mas mahusay para dito.

Abangan ang mga email sa phishing:

Ang mga email sa phishing ay karaniwang ipinapadala ng mga scammer na naghahangad na linlangin ka sa pagbibigay sa kanila ng iyong personal na impormasyon o mga sensitibong detalye (halimbawa ng mga detalye sa pag-login o mga password). Gayunpaman, hinihikayat ng ilang mga email sa phishing ang mga gumagamit na mag-download at mag-install ng ilang software (na karaniwang nakakahamak o nakakapinsala).

Ang mga nasabing email ay maaaring magmukhang nagmula sa isang lehitimong nagpadala o pinagkakatiwalaang indibidwal, kaya dapat kang magbantay para sa kanila. Huwag tumugon sa kanila. Huwag mag-click sa anumang bagay sa kanila (mga link, attachment, at iba pa).

Panoorin ang mga pag-download na drive-by at mga hindi nais na pag-install:

Dito, nais naming bigyang pansin ang mga bagay na nai-download sa iyong computer. Hindi mo nais na makakuha ng nakakahamak na mga file o hindi magandang application na nag-install ng nakakahamak na mga programa. Dapat mo ring maging maingat sa mga app na na-install mo dahil ang ilang mga lehitimong aplikasyon ay na-bundle ng iba pang mga programa (na maaaring nakakahamak).

Sa isip, dapat mo lamang makuha ang mga opisyal na bersyon ng mga programa mula sa mga opisyal na pahina o mga sentro ng pag-download, gumawa ng mga tamang pagpipilian sa mga pag-install, at bigyang pansin ang mga proseso ng pag-install para sa lahat ng mga app.

Mag-install ng isang proteksiyon na utility:

Kung ang isang rootkit ay papasok sa loob ng iyong computer, kung gayon ang pagpasok nito ay malamang na konektado sa pagkakaroon o pagkakaroon ng isa pang nakakahamak na programa sa iyong computer. Ang mga pagkakataon na ang isang mahusay na application ng antivirus o antimalware ay makakakita ng orihinal na banta bago ipakilala o mai-aktibo ang isang rootkit.

Maaari kang makakuha ng Auslogics Anti-Malware. Mahusay na maglagay ka ng ilang pananampalataya sa inirekumendang aplikasyon sapagkat ang mabuting mga programa sa seguridad ay bumubuo pa rin ng iyong pinakamahusay na depensa laban sa lahat ng uri ng banta.

Paano makahanap ng mga rootkit (at ilang mga tip para sa mga organisasyon at mga admin ng IT)

Mayroong ilang mga utility na may kakayahang makita at alisin ang mga rootkit. Kahit na ang mga karampatang aplikasyon ng seguridad (kilalang makitungo sa mga nakakahamak na programa) kung minsan ay nakikipagpunyagi o nabigong gawin nang maayos ang trabaho. Ang mga pagkabigo sa pag-aalis ng Rootkit ay mas karaniwan kapag mayroon ang malware at nagpapatakbo sa antas ng kernel (rootnel ng kernel-mode).

Minsan, ang muling pag-install ng OS sa isang makina ay ang tanging bagay na magagawa upang mapupuksa ang isang rootkit. Kung nakikipag-usap ka sa mga rootkit ng firmware, pagkatapos ay maaaring mapunta ka sa pagpapalit ng ilang mga bahagi ng hardware sa loob ng apektadong aparato o makakuha ng dalubhasang kagamitan.

Ang isa sa pinakamahusay na proseso ng pagtuklas ng rootkit ay nangangailangan ng mga gumagamit na magpatupad ng mga pinakamataas na antas ng pag-scan para sa mga rootkit. Sa pamamagitan ng "nangungunang antas ng pag-scan," nangangahulugan kami ng isang pag-scan na pinapatakbo ng isang magkakahiwalay na malinis na system habang pinapagana ang nahawaang machine. Sa teorya, ang naturang pag-scan ay dapat gumawa ng sapat upang suriin ang mga lagda na naiwan ng mga umaatake at dapat na makilala o makilala ang ilang mga foul play sa network.

Maaari mo ring gamitin ang isang pagtatasa ng memory dump upang makita ang mga rootkit, lalo na kung pinaghihinalaan mo na ang isang bootkit - na mga latches papunta sa memorya ng system upang gumana - ay kasangkot. Kung mayroong isang rootkit sa network ng isang regular na computer, malamang na hindi ito maitago kung nagpapatupad ito ng mga utos na kinasasangkutan ng paggamit ng memorya - at makikita ng Managed Service Provider (MSP) ang mga tagubilin na ipinapadala ng nakakahamak na programa .

Ang pagsusuri sa pag-uugali ay isa pang maaasahang pamamaraan o pamamaraan na kung minsan ay ginagamit upang makita o masubaybayan ang mga rootkit. Dito, sa halip na suriin mo para sa isang rootkit nang direkta sa pamamagitan ng pag-check sa memorya ng system o pagmamasid sa mga lagda ng pag-atake, dapat kang maghanap ng mga sintomas ng rootkit sa computer. Ang mga bagay tulad ng mabagal na bilis ng pagpapatakbo (mas mabagal kaysa sa normal), kakaibang trapiko sa network (na hindi dapat naroroon), at iba pang mga karaniwang nalihis na pattern ng pag-uugali ay dapat magbigay sa mga rootkit.

Ang mga Tagabigay ng Serbisyo ng Tagapamahala ay maaaring aktwal na mag-deploy ng prinsipyo ng hindi gaanong pribilehiyo (PoLP) bilang isang espesyal na diskarte sa mga system ng kanilang mga customer upang harapin o mapagaan ang mga epekto ng isang impeksyong rootkit. Kapag ginamit ang PoLP, ang mga system ay naka-configure upang paghigpitan ang bawat module sa isang network, na nangangahulugang ang mga indibidwal na module ay makakakuha lamang ng pag-access sa impormasyon at mga mapagkukunan na kailangan nila para sa kanilang trabaho (mga tiyak na layunin).

Sa gayon, tinitiyak ng iminungkahing pag-setup ang mas mahigpit na seguridad sa pagitan ng mga bisig ng isang network. Gumagawa din ito ng sapat upang harangan ang pag-install ng nakakahamak na software sa mga kernel ng network ng mga hindi pinahihintulutang gumagamit, na nangangahulugang pinipigilan nito ang mga rootkit mula sa pag-break at magdulot ng gulo.

Sa kasamaang palad, sa average, ang mga rootkit ay nasa pagtanggi (kung ihahambing sa dami ng iba pang mga nakakahamak na programa na lumaganap sa nakaraang mga taon) dahil ang mga developer ay patuloy na pinapabuti ang seguridad sa mga operating system. Ang mga panlaban sa endpoint ay lumalakas, at ang isang mas malaking bilang ng mga CPU (o mga processor) ay dinisenyo upang magamit ang mga built-in na mode ng proteksyon ng kernel. Gayunpaman, sa kasalukuyan, mayroon pa ring mga rootkit at dapat silang makilala, wakasan, at alisin saan man sila matatagpuan.