Habang patuloy na sumisibol ang mga bagong pagpapaunlad sa teknolohiya, nakikita namin ang mga cybercriminal na nagpapataas ng kanilang laro, lumilikha ng mga bagong diskarte para sa pagnanakaw ng personal na data. Hindi na kailangang sabihin, hindi madaling mapanatili ang aming impormasyon na ligtas sa online. Habang may mga pag-atake na gumagawa ng kaunting pinsala sa mga indibidwal, mayroon pa ring malalaking paglabag sa mga database ng pananalapi at mga tanyag na website. Gumagamit ang mga cybercriminal ng mga pag-atake ng man-in-the-middle (MITM) upang mai-install ang kanilang malware sa computer ng gumagamit.

Mahalagang maunawaan natin kung paano gumagana ang mga ito upang maprotektahan ang ating sarili mula sa mga naturang pag-atake. Sa post na ito, tuturuan ka namin kung paano manatiling ligtas mula sa mga pag-atake ng tao-sa-gitna. Ipapakita namin sa iyo ang likas na katangian ng diskarteng ito sa pag-hack upang hindi ka maging hindi mapaghihinalaang biktima.

Ano ang MITM Attacks?

Tinukoy din bilang 'mga pag-atake ng bucket brigade', ang mga pag-atake ng tao sa gitna ay ang mga diskarte sa pag-hack na ginagamit ng mga cybercriminal upang mahimok ang dalawang partido na bumuo ng magkatulad na pagpapatotoo. Ang mga mang-atake ay gayahin ang isang ligtas na online na kapaligiran at pumunta sa pagitan ng dalawang partido, na pinapaniwalaan sila na direkta silang nakikipag-usap sa bawat isa sa isang pribadong koneksyon. Sa lahat ng oras, kinokontrol ng mga umaatake ang buong pag-uusap.

Tulad ng nabanggit namin, ang diskarteng ito ay maaari lamang maging matagumpay sa sandaling ang magsasalakay ay nagtatag ng magkatulad na pagpapatotoo sa pagitan ng dalawang partido. Sa mga araw na ito, may mga cryptographic protocol na partikular na idinisenyo upang maprotektahan ang mga gumagamit mula sa pag-atake ng MITM. Pangkalahatan, ang isang Secure Sockets Layer (SSL) na proteksyon ay dapat na magagamit upang payagan ang isa o kapwa partido upang matiyak ang isang kapani-paniwala na awtoridad sa sertipikasyon.

Paano Gumagana ang MITM Attacks?

Sa kakanyahan, ang isang tao-sa-gitna na pag-atake ay eavesdropping. Nangangailangan ito ng tatlong manlalaro:

- Ang biktima - ang target na gumagamit.

- Ang nilalang - isang lehitimong institusyong pampinansyal, database, o website.

- Ang lalaking nasa gitna - ang cyber criminal na susubukan na maharang ang komunikasyon sa pagitan ng dalawang partido.

Ipapakita namin sa iyo ang isang halimbawa kung paano gumagana ang pag-atake ng MITM. Ang biktima ay nakatanggap ng isang email na lumilitaw tulad ng isang tunay na mensahe mula sa kanilang bangko. Nakasaad sa mensahe na ang biktima ay kailangang mag-log in sa kanilang account upang kumpirmahin ang kanilang impormasyon sa pakikipag-ugnay. Siyempre, magkakaroon ng isang link sa loob ng email, kung saan kailangang i-click ng biktima. Dadalhin sila sa isang website na tumutulad sa hitsura ng aktwal na site ng kanilang bangko. Sa pag-iisip na sila ay nasa isang lehitimong pinansyal na site, isusumite ng biktima ang kanilang mga kredensyal sa pag-log in. Ang totoo, inaabot nila ang kanilang sensitibong impormasyon sa 'lalaking nasa gitna'.

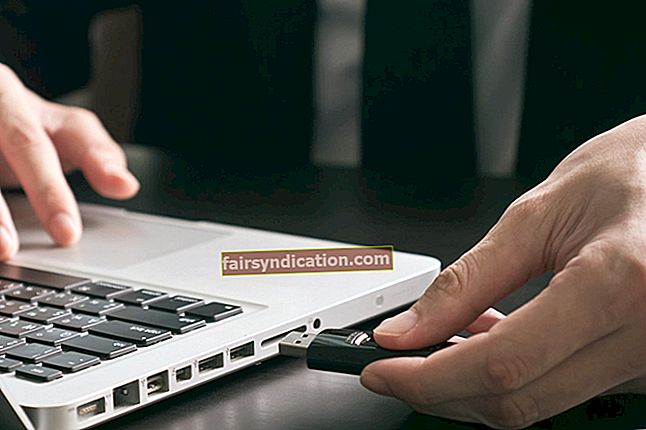

Sa kabilang banda, ang mga cybercriminal ay maaari ring gumamit ng isang hindi ligtas na naka-secure o hindi naka-secure na Wi-Fi router upang maharang ang komunikasyon ng biktima. Maaari nilang samantalahin ang router, gamit ang mga nakakahamak na programa. Ang gagawin nila ay i-configure ang kanilang laptop bilang isang Wi-Fi hotspot, pumili ng isang pangalang karaniwang ginagamit sa mga pampublikong lugar tulad ng mga coffee shop at paliparan. Kung kumokonekta ang isang gumagamit sa nakakahamak na router na iyon upang ma-access ang mga commerce o banking site, sasamantalahin ng umaatake ang kanilang mga kredensyal para magamit sa paglaon.

Ano ang Mga Posibleng Pag-iingat Sa Laban ng Pag-atake ng MITM?

Mayroong maraming mga tool na magagamit upang isagawa ang mga pag-atake ng MITM. Kaya, makatuwiran lamang na gumawa ng mga hakbang sa pagprotekta sa iyong sarili, iyong mga koneksyon, at iyong data. Narito ang ilang mga tip sa kung paano manatiling ligtas mula sa mga pag-atake ng tao sa gitna:

- Palaging suriin kung mayroong isang 'https' sa address ng mga website na iyong binibisita.

- Iwasang direktang kumonekta sa mga pampublikong router ng Wi-Fi. Kung maaari, gumamit ng isang virtual pribadong network (VPN) na maaaring mag-encrypt ng iyong koneksyon sa Internet.

- Mag-ingat sa mga email sa phishing na kinakailangan mong i-update ang iyong mga kredensyal sa pag-login o password. Iwasan ang pag-click sa mga link sa iyong mga email. Mahusay na manu-manong i-type ang address ng website sa halip na maabot ito sa pamamagitan ng pag-click sa mga link mula sa iyong inbox.

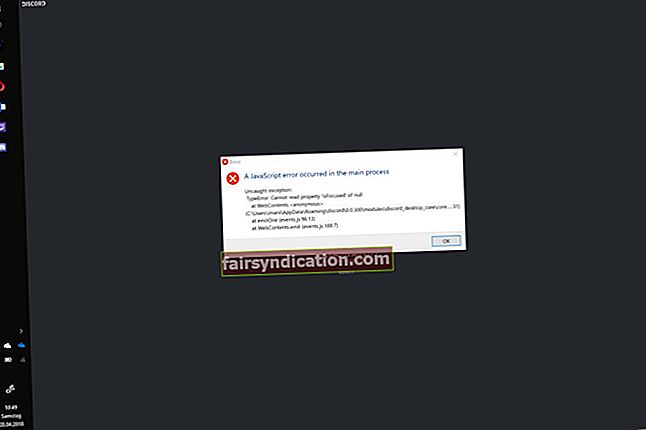

- Ang karamihan sa mga pag-atake ay isinasagawa gamit ang malware. Tulad ng naturan, inirerekumenda namin ang pag-install ng Auslogics Anti-Malware. Madaling makita ng tool na ito ang mga cookies na sumusubaybay sa iyong aktibidad at kolektahin ang iyong data. I-scan pa nito ang iyong mga extension ng browser, pinipigilan ang paglabas ng data. Tukuyin nito ang mga nakakahamak na item na hindi mo hinihinalang mayroon, pinapanatili ang iyong mga aktibidad sa online na ligtas at ligtas.

Maaari ka bang magmungkahi ng iba pang mga pamamaraan para sa pagprotekta sa iyong sarili mula sa pag-atake ng MITM?

Ibahagi ang iyong mga ideya sa mga komento sa ibaba!